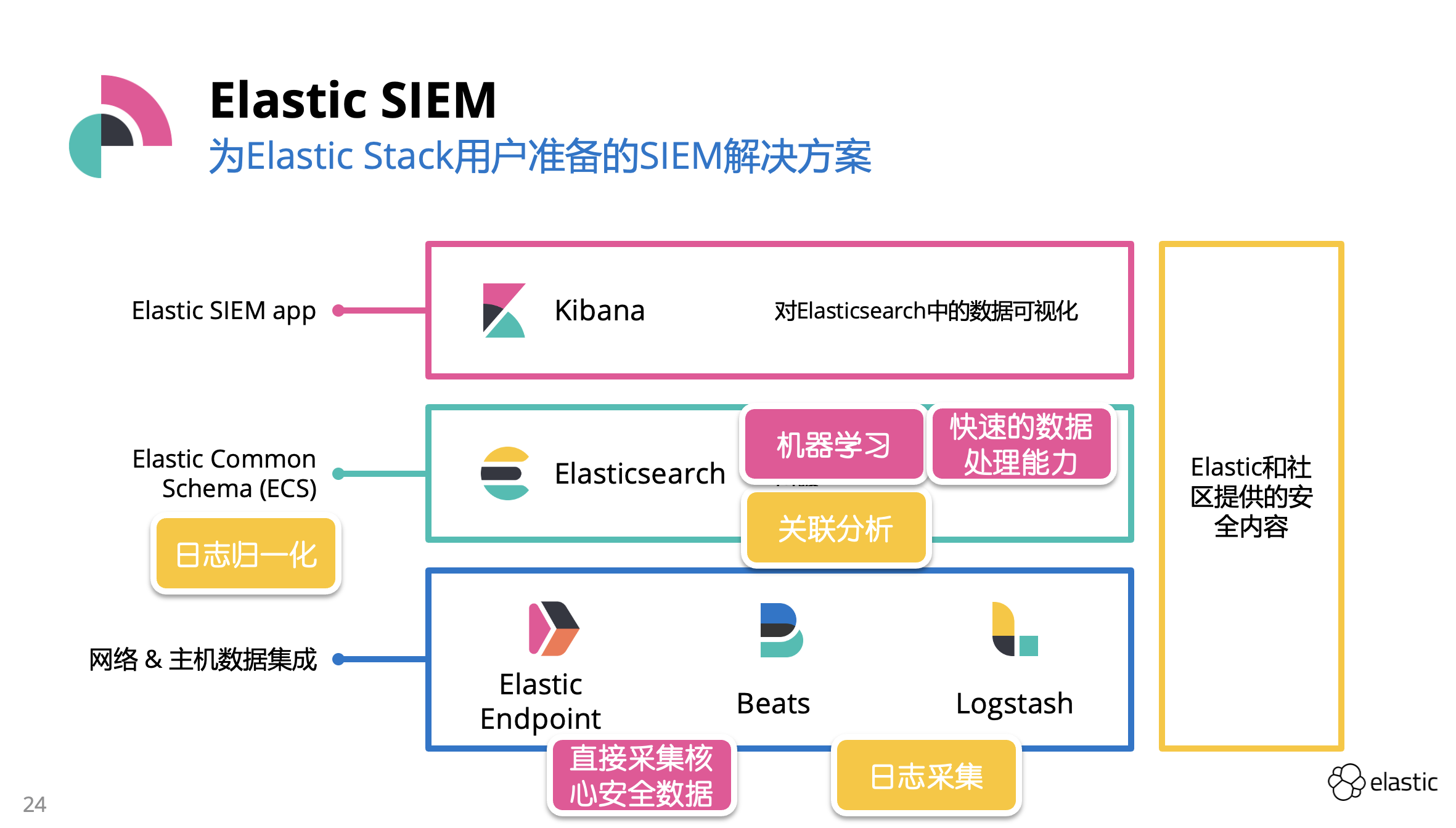

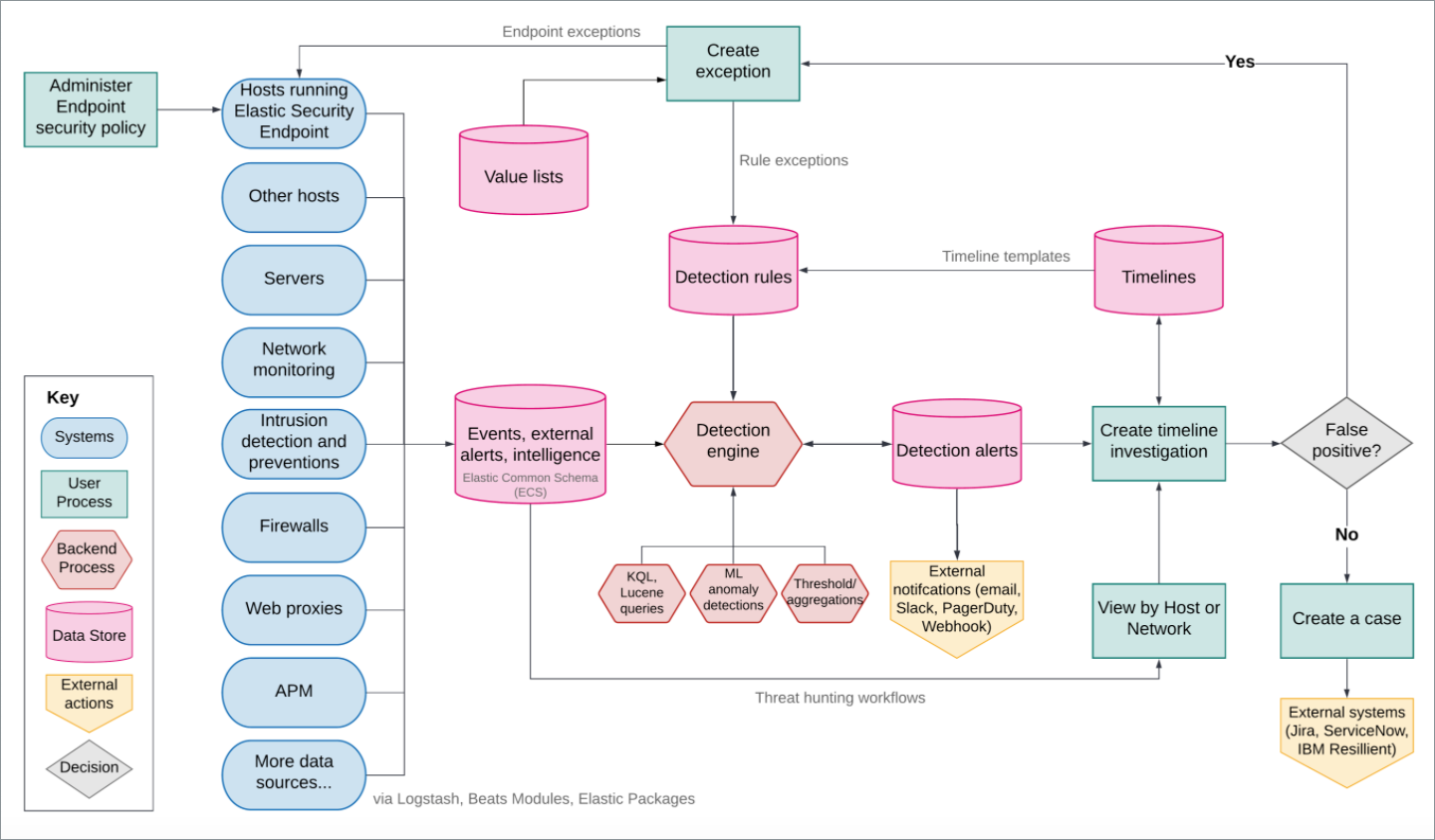

很多Elasticsearch的用户经常会在安全解决方案中使用Beats+Elasticsearch+Kibana作为安全日志采集、处理、存储与分析的组合工具,但很多用户不知道的是,Elastic Stack也能够用于恶意代码的防范。

通过业界领先的机器学习技术,动态的基于行为的防御系统,能够有效且及时的发现,阻断恶意代码的执行。

同时,通过集成外部安全信息源和告警,将杀毒软件、IDS、IPS、防毒墙、WAF的日志和告警集成到Elastic SIEM当中,能够更加立体的实施恶意代码的检测和监控。

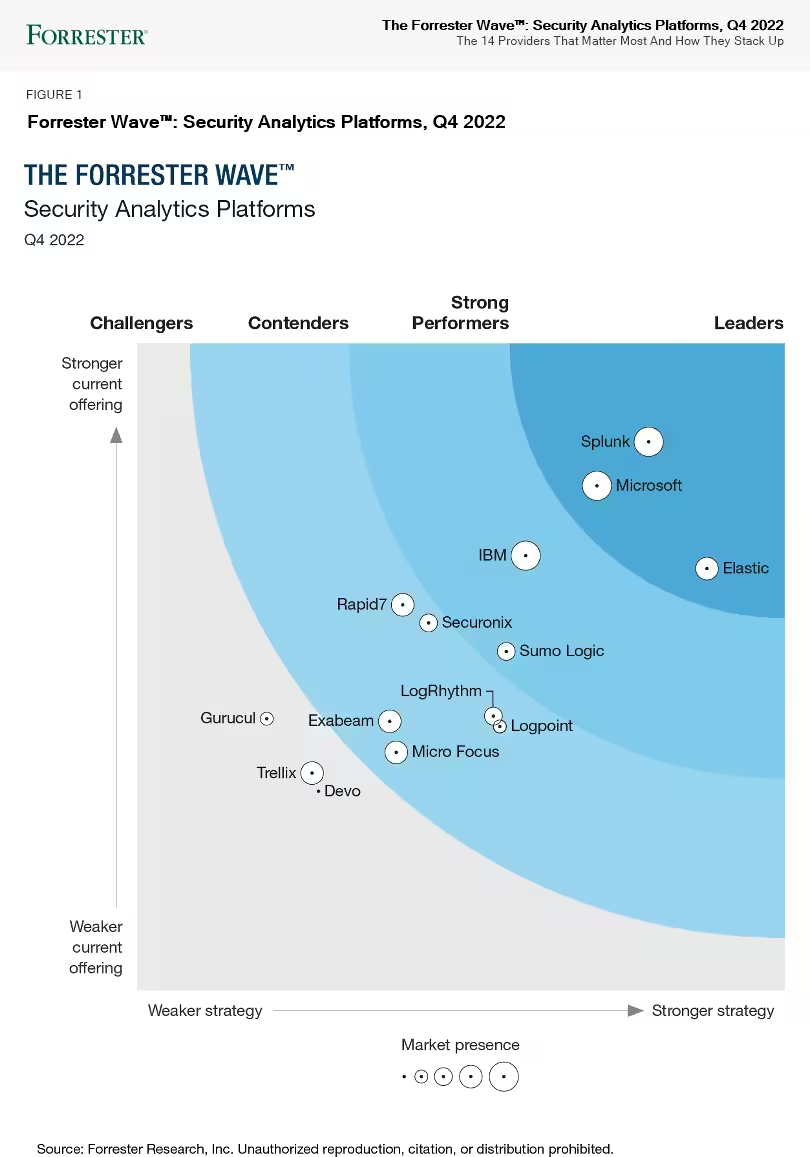

而Elastic Security整个解决方案更是业界内的到专业机构认可的可靠解决方案:

本文将从等保3.0中,对恶意代码防范管理的要求,展示Elastic Security如何能够帮你实现恶意代码的防范要求。

恶意代码对等级保护对象的危害极大,并且传播途径有多种方式,提升所有用户的防恶意代码意识是规避恶意代码发生概率的基本途径。恶意代码的防范不仅仅需要安装防恶意代码工具来解决,为有效预防恶意代码的侵入,除了提高用户的防恶意代码意识外,还应建立完善的恶意代码管理制度并有效实施。

而Elastic Security能从以下方面帮助防范恶意代码的危害:

勒索软件是一种典型恶意代码,通过以下视频,我们可以了解Elastic终端安全应对现代恶意代码威胁的先进方式

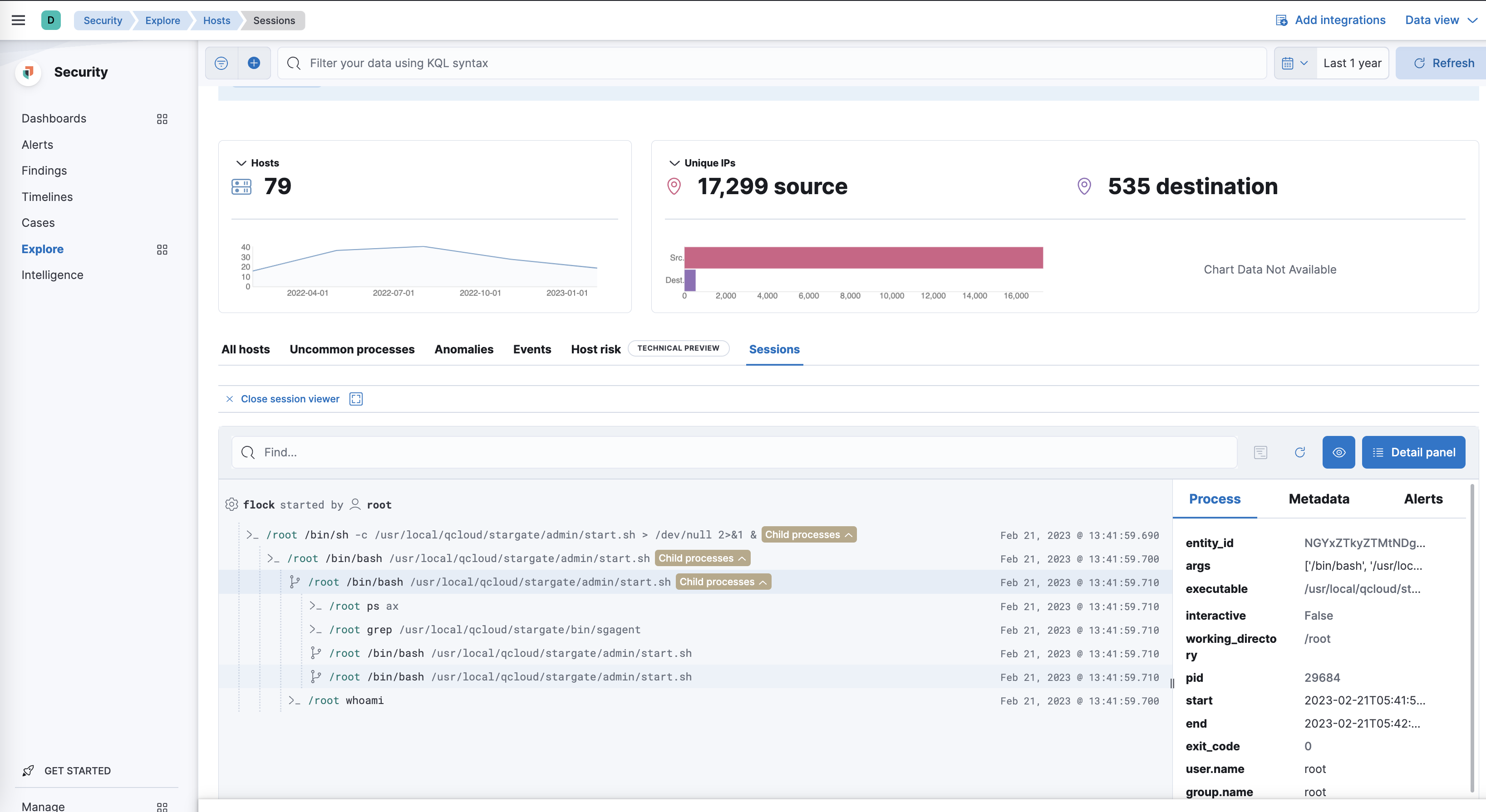

代理不断地在内核级收集数据,对Elastic Security来说,和竞争对手一个重要的区别是,他们很多时候只记录多个事件的最初几个实例或只记录文件执行,而我们每时每刻都在记录所有的数据。这样,我们的数据就能够回答很多的问题,类似:

“恶意代码这是什么时候到这里的?”

“谁在这里复制它?”

在高保真的同时,可以收集和分析10万终端每秒产生的2.6亿事件并可以线性扩展到100万+的终端。即便是大型企业,也能够在整个企业范围内,记录和了解恶意代码的行为,以便于阻止,分析影响,和追溯、取证。

而借助于eBPF等新的技术,在Linux等系统上,我们能够有更多的办法去监控和保护平台

在高保真的安全数据的支持下,我们可以在Elastic Security进行多种手段的安全分析。即便是一个利用了零日漏洞的恶意代码,逃逸了终端安全的第一道封锁,我们仍然有可能在纵深部署的Elastic Security,在检测和响应阶段发现其蛛丝马迹。

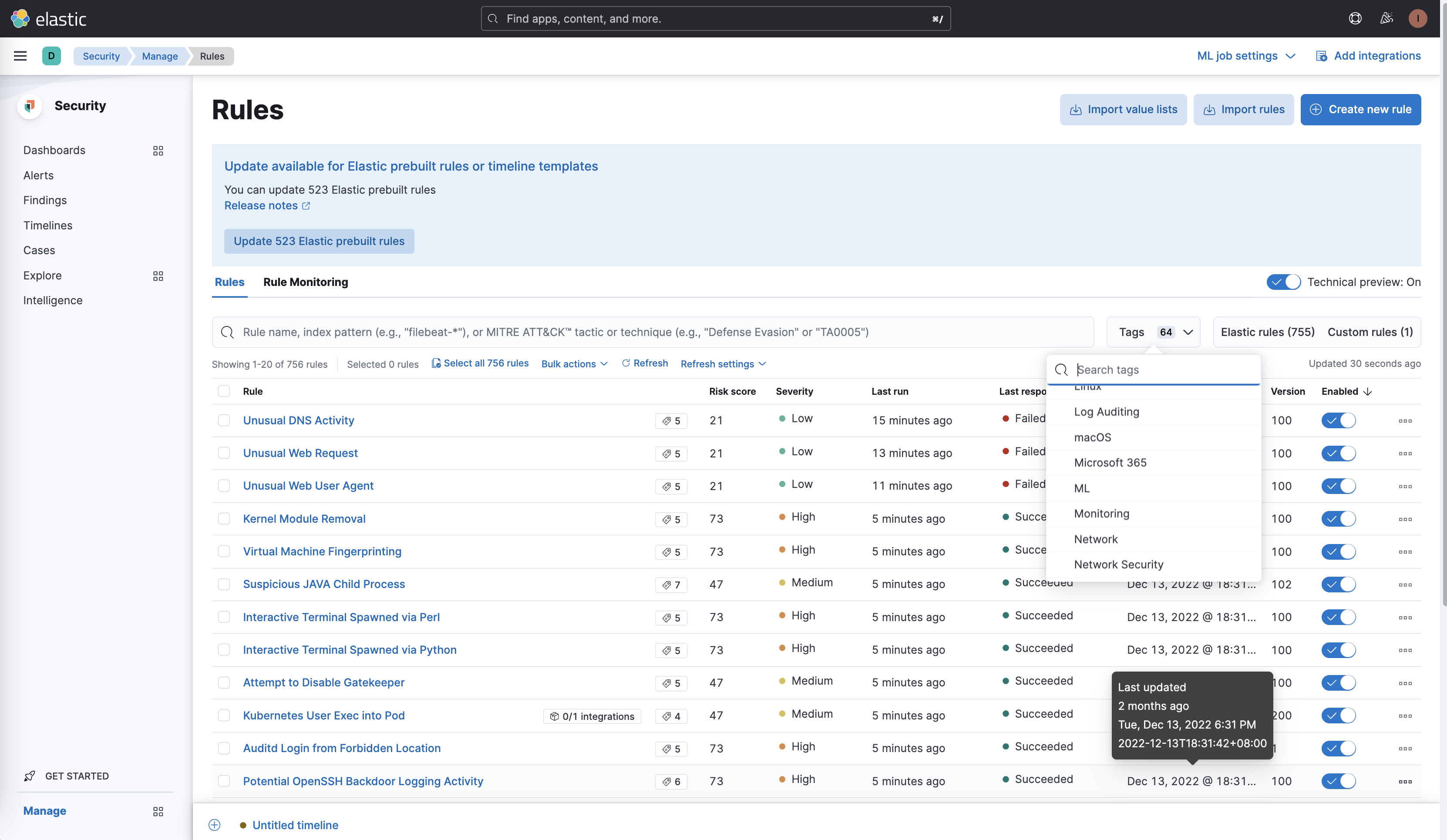

其中包括,我们可以通过规则引擎和机器学习模块,开启第一道防御。

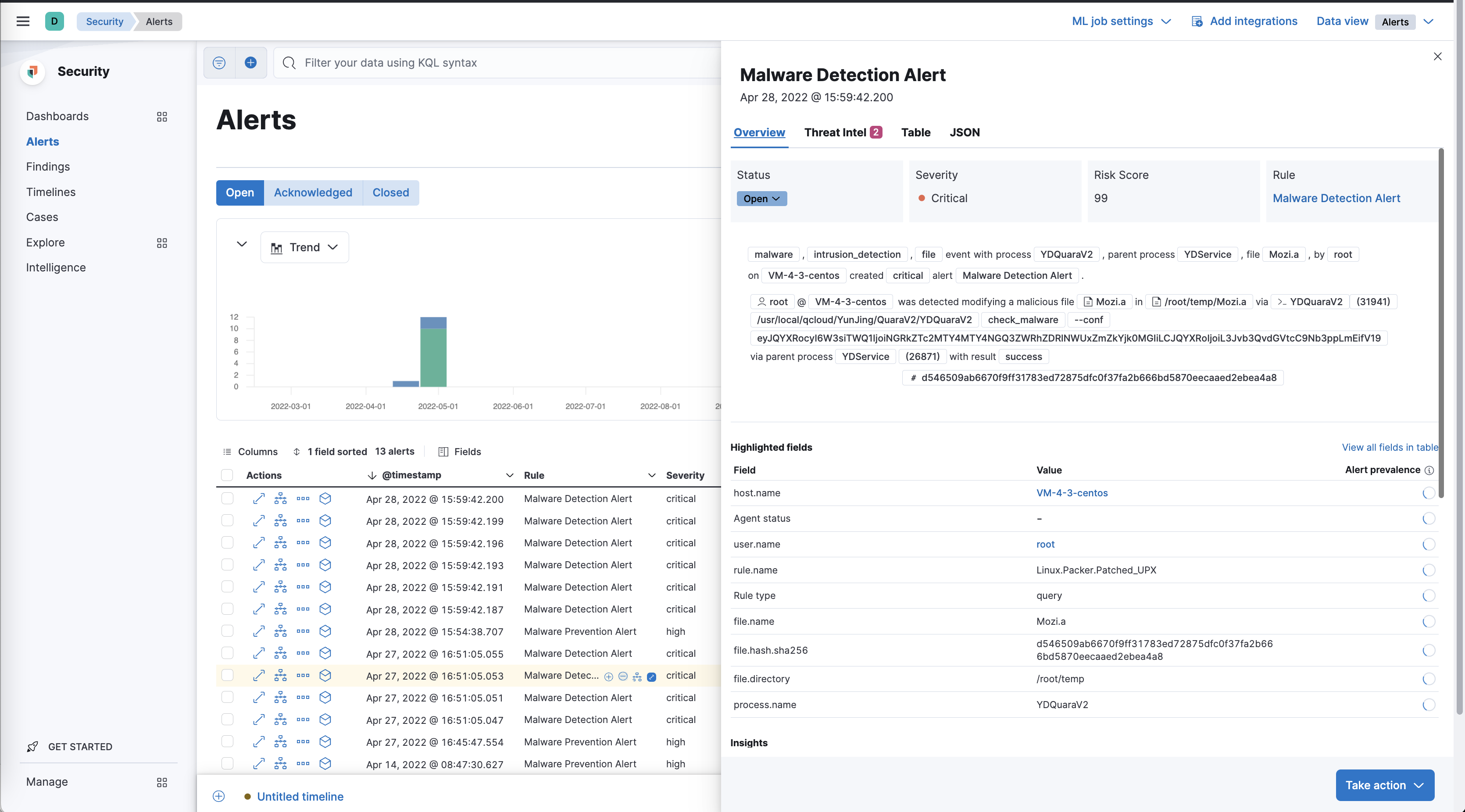

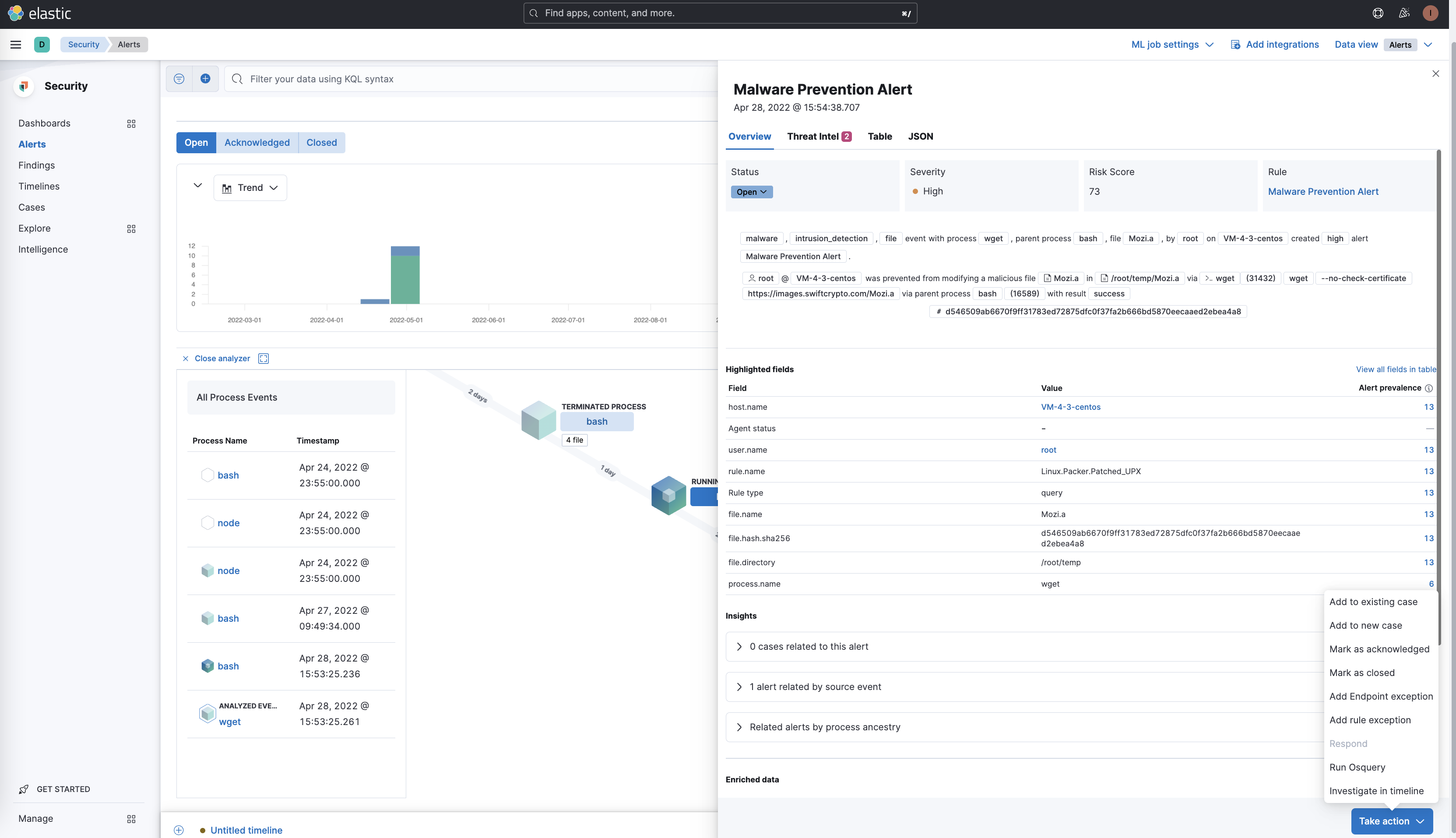

在这一步防御措施中,我们可以通过持续不断更新的Elastic Prebuilt Rules (Elastic预构建规则)和对接外部威胁情报源,获得对已知威胁和未知威胁(通过基于行为的异常分析)的检测能力。比如下图的恶意代码,我们就是在规则引擎中发现的,不仅记录了恶意代码的行为,

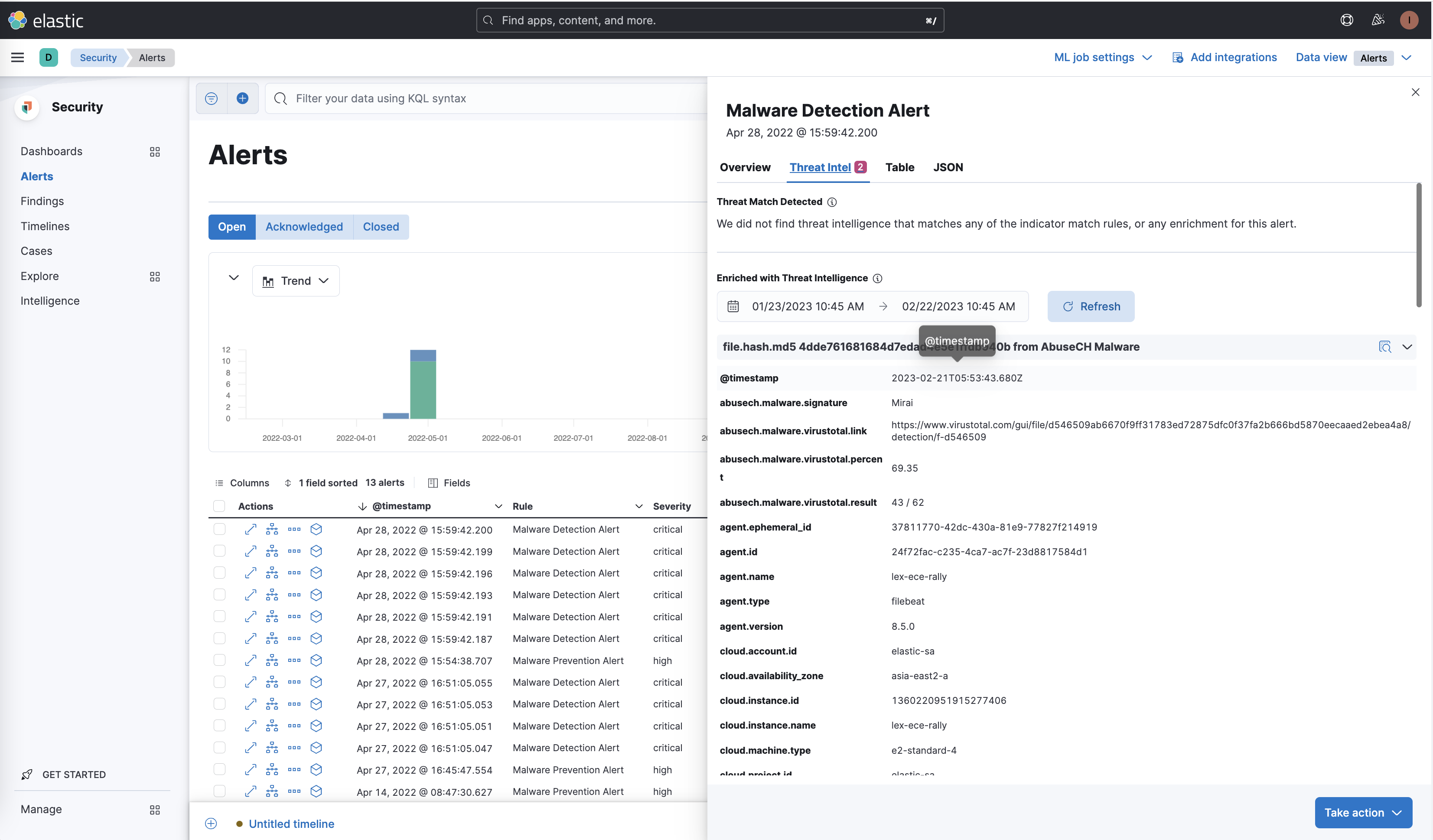

同时,通过与威胁情报的对比和匹配,我们能够更好的了解应对威胁的方法。

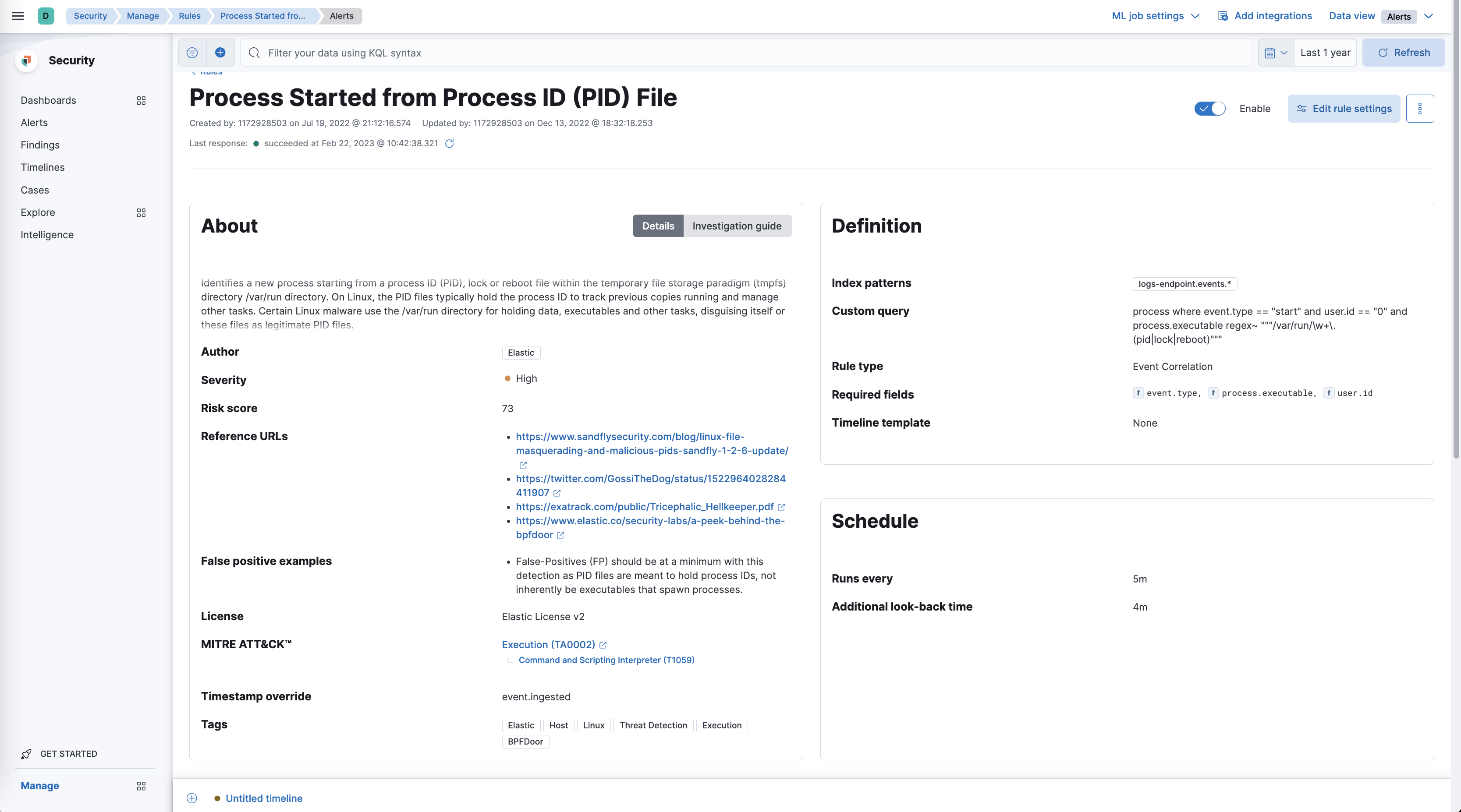

而触发的规则告警,我们还可以在规则定义界面,了解到关于该告警的,来自于MITRE ATT&CK框架的IOA或IOC信息,以及可能的处理方法。

同时,在检测端,我们也赋能安全分析师,使用更加强有力的工具,对安全事件进行自由的和快速的Ad-Hoc Query,比如下面视频中,我们使用EQL,搜索恶意代码的攻击性行为:

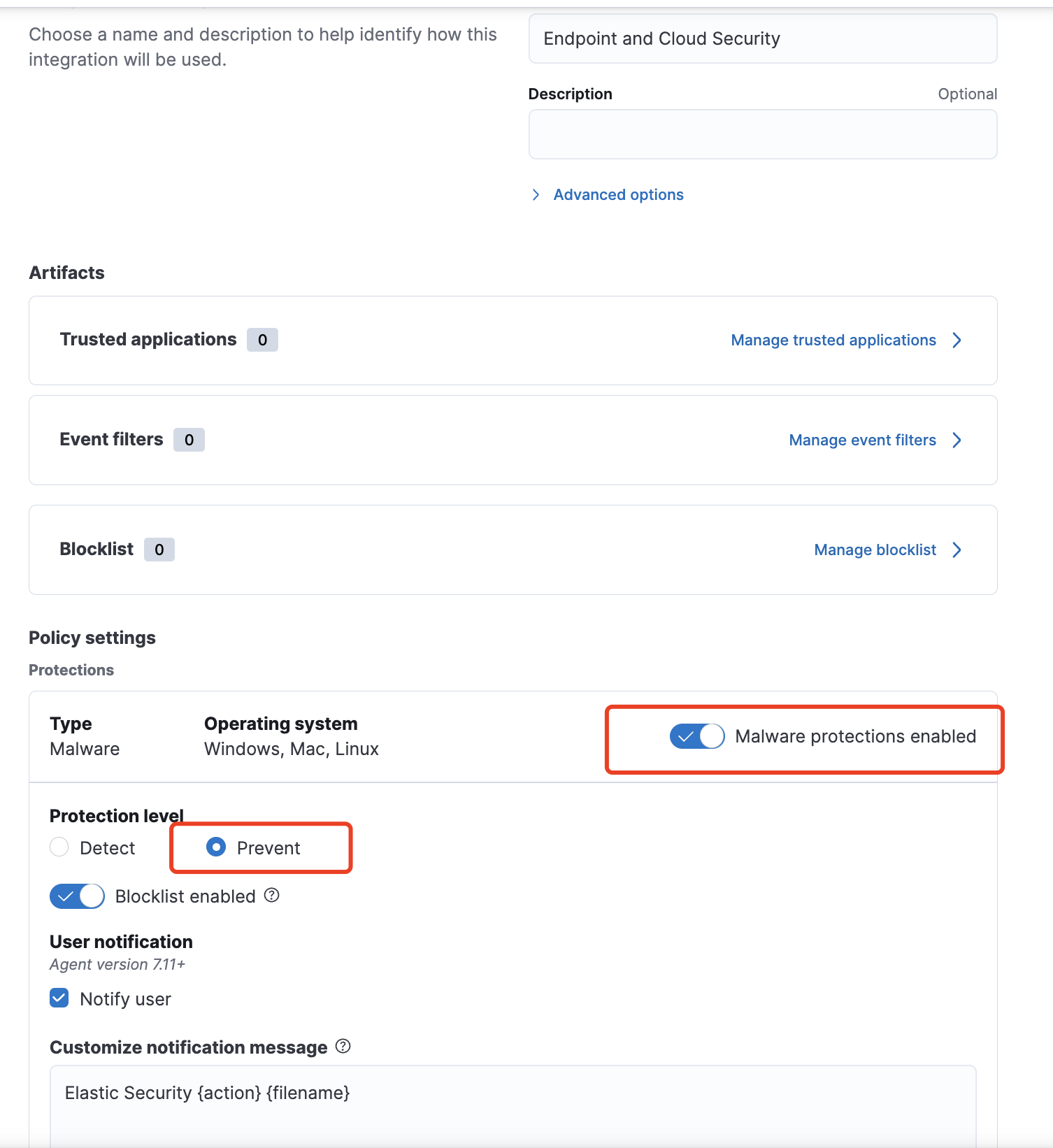

当我们检测到恶意代码,大多数时候会在现场进行防御和隔离,比如当我们的安全策略是防御时:

检测到威胁时,我们会直接阻断恶意代码的执行,并进行根除。如下图,恶意代码刚下载下来,就直接被终端安全软件查杀,并且上报告警,表示捕获到不安全行为和恶意代码。

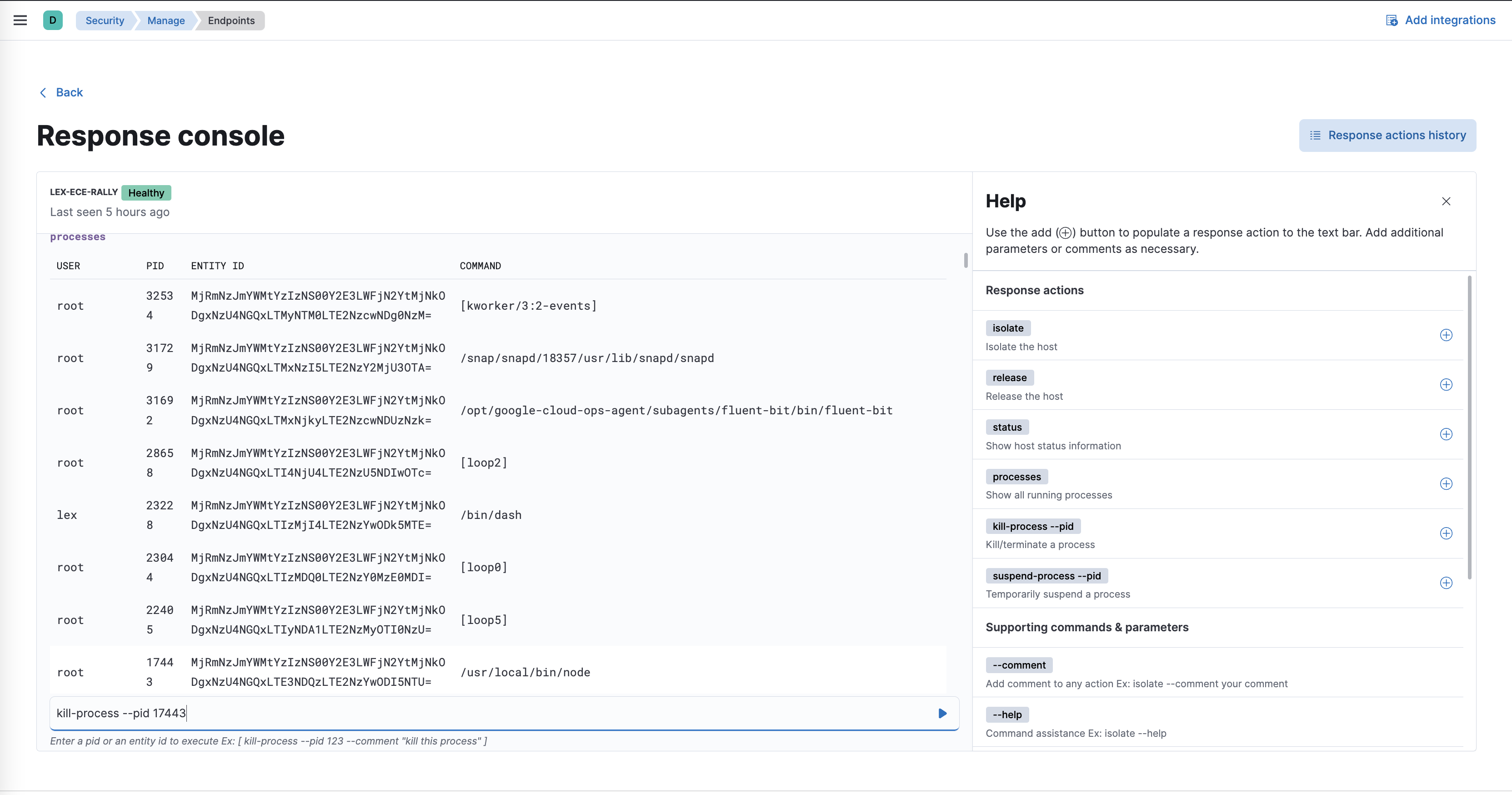

但我们也可以将终端安全设置为Detection模式,在发出告警之后,我们再根据安全分析人员的评估,在远程决定响应的手段,比如隔离主机,查询、停止、删除可疑进程等操作:

Elastic Security能将防御、检测和响应的能力扩展到整个企业环境当中,就像我们平时将ELK用于日志采集和集中管理一样,我们能够获取日志的地方,就能同样将XDR的能力扩展到这些地方。

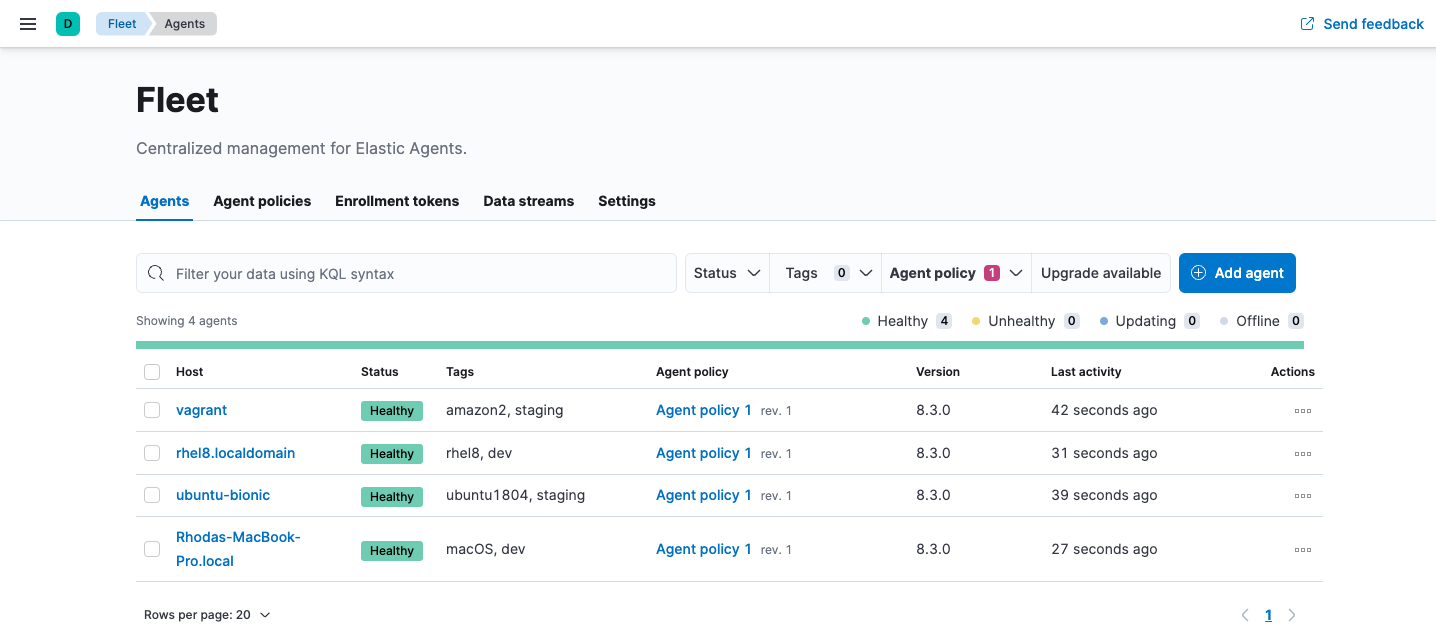

除了能够将几乎所有类型的安全数据加载进来,进行检测和响应。我们也可以通过Fleet server,以及不同的策略,标签,管理成千上万的终端

而通过纵向扩容和横向扩容,我们也可以轻松承载这些终端的操作和数据:

终端数目 | Fleet Server所需内存 | Fleet Server所需CPU | Elasticsearch集群大小 |

|---|---|---|---|

50 | 1 GB | Up to 8.5 vCPU | 480 GB disk | 16 GB RAM | up to 5 vCPU |

5,000 | 2 GB | Up to 8.5 vCPU | 960 GB disk | 32 GB RAM | 5 vCPU |

7,500 | 4 GB | Up to 8.5 vCPU | 1.88 TB disk | 64 GB RAM | 9.8 vCPU |

10,000 | 8 GB | Up to 8.5 vCPU | 3.75 TB disk | 128 GB RAM | 19.8 vCPU |

15,000 | 16 GB | 8.5 vCPU | 7.5 TB disk | 256 GB RAM | 39.4 vCPU |

25,000 | 16 GB | 8.5 vCPU | 7.5 TB disk | 256 GB RAM | 39.4 vCPU |

50,000 | 32 GB | 16.9 vCPU | 11.25 TB disk | 384 GB RAM |59.2 vCPU |

随着国际争端和冲突的持续扩大和加剧,国内企业遭受安全攻击的次数越来越多,无论是国有企业还是民营单位,甚至是私人企业,我们面对的不仅是玩票性质的菜鸟黑客,还有各种主观恶意的民间黑客联盟,更有国家级别黑客组织,网络犯罪已经发展了各种攻击手段来绕开单一的安全机制并且使用定制软件来攻击各种组织机构。

构建一套能够提供完整安全可见性,安全数据无死角,同时能够提供防御和检测、响应能力的安全解决方案会是企业在数字化转型过程中,在合规、评级过程当中,越来越重要的一个方面。

而如果你已经在使用ELK作为你的安全日志分析系统,了解并使用Elastic Security,将能帮助你无缝升级到新一代的SIEM+XDR的安全解决方案!